0day “In the Wild” – Google Zero团队的零日攻击跟踪表格

- 发表于

- 周边

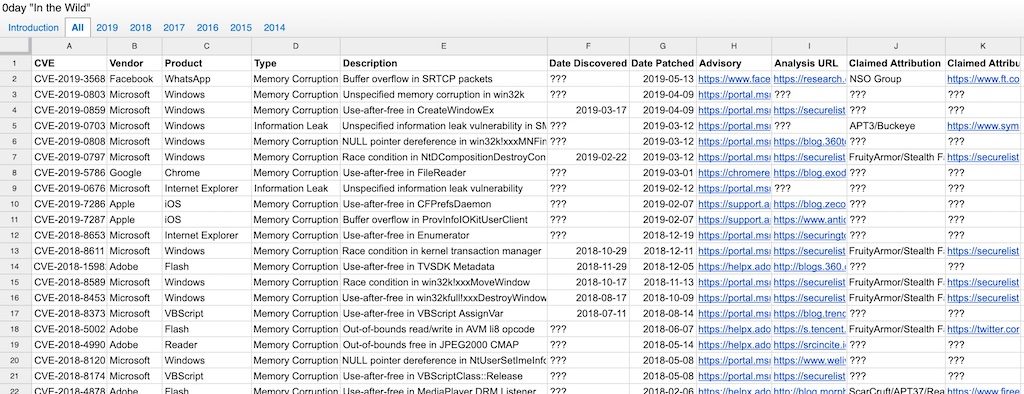

0day “In the Wild”

2019-05-15日,来自Google的Project Zero团队分享了他们的的0day跟踪表格。

他们在博客中的声明表示,团队的目标是让0day更难利用,提高发现与利用安全漏洞的成本,0day攻击样本则提供了非常有价值的实战参考,对安全研究也很有帮助。他们在此分享从公开信息源采集的0day数据表格,希望对安全社区有所帮助。

电子表格链接:0day“In the Wild”

表格数据主要由公开数据构成

这些数据来自一系列公共资源。我们提供了与第三方分析和归因相关的链接,但我们只是为了您的信息而这样做;它们的包含并不意味着我们认可或验证那里的内容。电子表格中描述的数据并不新鲜,但我们认为将它们集中在一个地方是有用的。仍能得到一些有趣的数据:

- 平均每17天都将出现一个新的0day(但实际上大多时候在现实中是以利用链的形式出现)。

- 综合考虑多种维度,在0day漏洞出现在野利用后,给一个漏洞打补丁平均需要15天的时间。

- 其中涉及到的86%的CVE漏洞有详细的技术分析。

- 其中涉及到的68%的CVE漏洞均为内存相关问题。

这个数据提出了一个有趣的问题:0day漏洞的检测率是多少?0day漏洞的检测率是多少?换句话说,0day漏洞在攻击中未被检测到的概率是多少?这是安全业务中一个关键的“未知变量”。

Google Project Zero简介(维基)

Project Zero是Google公司于2014年7月15日所公开的一个信息安全团队,此团队专责找出各种软体的安全漏洞,特别是可能会导致零时差攻击者。此团队的领导者为曾任Google Chrome安全小组的克里斯·伊凡斯(Chris Evans)。

Project Zero 于2017年中期发现了会影响大多数现代CPU的重要漏洞Meltdown和Spectre,并于2018年1月初公开。

原文连接:0day “In the Wild” – Google Zero团队的零日攻击跟踪表格

所有媒体,可在保留署名、

原文连接的情况下转载,若非则不得使用我方内容。