入侵大疆Phantom 3无人机

- 发表于

- 周边

最近也在玩无人机,接触的都是DJI系列,从Mavic到INSPIRE,在使用的同时也关注到了无人机安全方面的内容。今天看了一篇文章,是国内翻译过来的,找到原文看了后发现还有很多问题没讲到,我会在稍后的无人机破解与安全系列文章中进行更新。今天先看看国外这篇文章,直接看米雪儿编译好的:

最近,我有了一些空闲时间可以与我的飞行“精灵”一起玩,但不是你想的那种玩,我是在想着如何能够破解这款大疆Phantom 3无人机。

这是我第一次操作无人机或类似的嵌入式系统,对于一开始和它互动我也是毫无头绪。Phantom 3配备飞行器(无人机)、控制器以及Android / iOS应用程序。

整个操作过程介绍:

第一步,我对协议进行了分析,发现飞行器和控制器之间的连接是通过Wi-Fi 5.725GHz – 5.825GHz(而不是远距离的Lightbridge协议)进行通信的,而控制器和移动设备之间的连接是在2.400GHz-2.483GHz的工作频率上操作的,控制器就像一个接入点(access point,AP)一样存在。

关于大疆 Lightbridge协议

大疆Lightbridge与 Wi-Fi这两种技术都是将无人机上云台相机拍摄的画面实时传输至地面设备,以便进行地面实时的监控。Lightbridge是大疆自在研发的专用通信链路技术,可实现几乎“零延时”的720p高清传输和显示,距离通常可达2公里以上。

分析发现,Wi-Fi加密方式为WPA2,默认SSID(服务集标识)是从远程控制器的MAC地址中派生的:PHANTOM3_「MAC地址的最后6位」。默认的关联密码是:12341234。

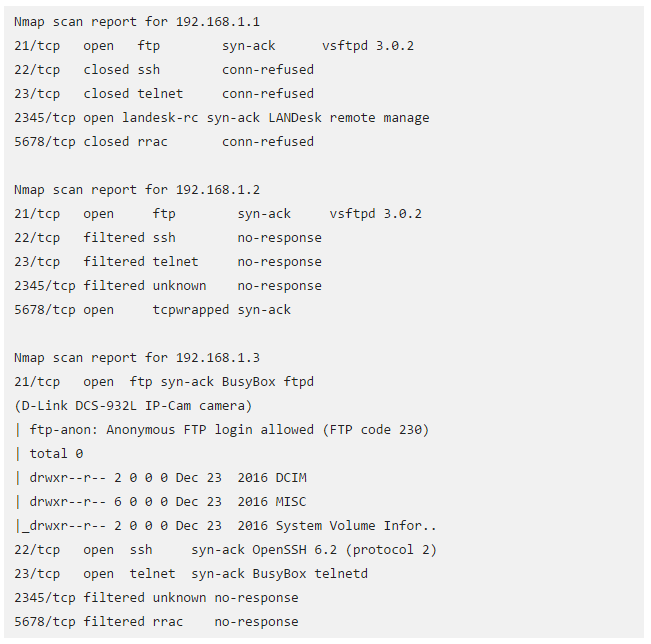

在网络内部,我能够找到这些IP地址:

|

1 2 3 4 |

控制器:192.168.1.1 飞行器:192.168.1.2 相机:192.168.1.3 电话(DJI GO 应用程序):192.168.1.20 |

有趣的是,相机和飞行器是分离的,我想可能是因为,如此一来图像传输不会干扰飞机导航。以下为每个设备的nmap结果:

从上图的扫描结果可以看出,一些服务器引起了我的注意:

|

1 2 3 4 5 6 |

FTP SSH Telnet landesk-rc rrack |

由于我没有这些服务器的密码,所以我决定先去看看Android应用程序(即DJI GO),令人惊讶的是,当我reverse它时我发现了这些细节:

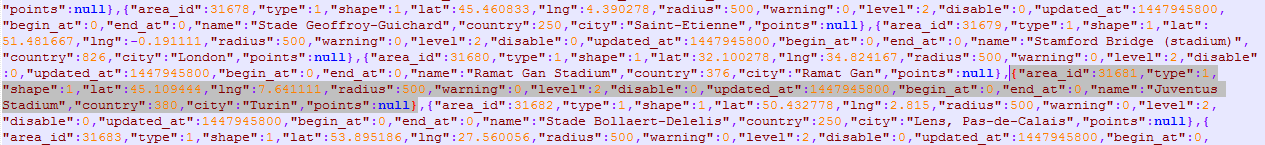

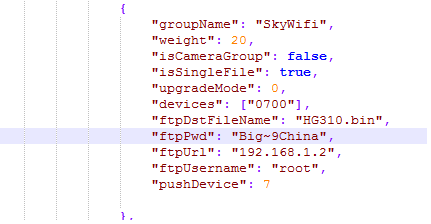

·res/raw/upgrade_config.json

重点显示区域:

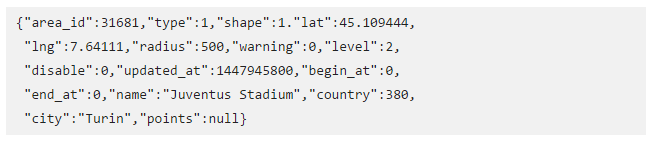

·res/raw/flyforbid.json

重点显示区域:

|

1 |

"ftpPwd": "Big~9China", |

第一个文件包含FTP访问网络中每个设备的root密码,而第二个文件包含了无人机无法飞行的一些区域(禁飞区/虚拟防护栏/地理区域),例如:机场、体育馆、军事基地以及城市等等。

关于禁飞区和净空区

禁飞区与净空区是两种不同的概念。前者是由无人机生产厂商设定的,让无人机无法起飞的特定地域,如机场、军事基地等敏感地带;后者则是监管部门划定的,以保障民航飞机在起飞和降落的低高度飞行时无地面障碍物妨碍导航和飞行的区域。

不幸的是,在最新的固件(V01.07.0090)中,ftp访问无人机的root是被chroot的,此外,Telnet 和SSH访问也都是被禁用的。

什么是 chroot?

chroot,即 change rootdirectory (更改 root 目录)。例如,在 linux 系统中,系统默认的目录结构都是以 /,即是以根(root)开始的。而在使用 chroot 之后,系统的目录结构将以指定的位置作为 / 位置。

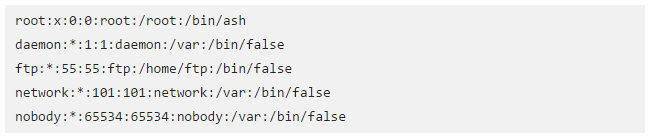

我尝试用一个修改的版本替换固件,但是该固件已签名且能够复原篡改。将固件降级到其先前的版本(V01.06.0080)会导致无限制的root FTP访问,所以。我转储了文件系统并开始潜入其中。

无人机的底层系统是为“ar71xx / generic”构建的OpenWRT 14.07“Barrier Breaker,r2879,14.07”的一个分支,与控制器是相同的版本。

Root访问飞行器是一件很难实现的事,因为root密码很强,我试图破解它,但是历经好几天也无法完成破解。所以,我决定采取另一条路径,重新启用Telnet服务器。在文件系统内进行搜索我发现了如下文件:

|

1 2 3 4 |

/etc/init.d/rcS /etc/init.d/rcS_ap /etc/init.d/rcS_aphand /etc/init.d/rcS_cli |

这些脚本在启动过程(boot process)中运行,使第61行上的代码能够启动telnet服务器:

|

1 2 |

telnetd -l /bin/ash & |

如此一来,我设法获得了飞行器和控制器底层系统的root访问权限:

进一步操作:

|

1 2 3 4 5 6 7 8 |

检查rrac和landesk-rc服务器上一些很酷的漏洞利用(cool exploits); 检查SDK来劫持空中无人机; 执行GPS攻击; 检查试图对移动电话解除认证的设备队列并执行接管; |

以上文章是Paolo Stagno的一篇帖子,最初发表在他的网站VoidSec上。

虽然我们之前对攻击Parrot AR2.0无人机做了研究,也列出了许多可能会沦为黑客攻击向量的其他无人机类型,但是对大疆Phantom系列的安全问题还几乎没有研究过。

大疆Phantom系列整体安全

如今,大疆无人机可谓是最受欢迎的商业无人机之一,对于它的安全研究也是不可避免的事情。Paolo对于无人机的安全检查也让人们对Phantom无人机的整体安全有了一些想法,注意,他的研究表明篡改最新的固件是不可能的。

Paolo的研究发现,在最新的固件中telnet和FTP访问都会受到限制或禁用,这一点我们还没有在最新发布的Parrot AR无人机版本中进行确认。

GPS攻击 & 更多威胁

入侵大疆Phantom 3下一步会发生什么?虽然这仍然是一个正在进行中的工作,但是Paolo认为,GPS攻击是一个可行的矢量,并期待可以在源开发工具包(Source Development Kit)的帮助下进行一些可以实现完全接管的研究。

无人机原本就相当容易受到干扰攻击,2015 年时美国一位前国防部专家于 Defcon 安全大会上,示范如何以脉冲 GPS 讯号干扰无人机,让无人机坠毁;而无人机的信息安全门户大开,更早有骇入控制的办法,2016 年 3 月 RSA 加密演算大会上,研究员只用笔记本电脑与廉价 USB 设备就破解军警政府用的高端无人机,而能远程操控。

无人机的信息安全漏洞与电脑的信息安全漏洞一样,也可利用更新来封阻漏洞,但这就牵涉到厂商的态度,一般来说,高端无人机时常更新,时时封阻所发现的信息安全漏洞,但廉价无人机厂商往往对漏洞不闻不问,或是许久才意兴阑珊更新,造成不设防期间大增。

目前要入侵信息安全门户大开的无人机虽然容易,但多半还是得一台台手动入侵,但信息安全专家警告,很快就会有人写出可自动入侵感染的病毒,预期 2017 年就会有相关黑客工具流传,届时,很快无人机被骇造成的灾情就会上报纸头条;此外,军警政府方面越来越常使用无人机来监控犯罪与抗议活动,这也使得这些公家机关的无人机成为可能遭下手的目标,无论如何,无人机的信息安全问题,势必成为近未来的重要议题。

原文连接的情况下转载,若非则不得使用我方内容。