域渗透 – 域内信息收集

- 发表于

- 周边

本文介绍了域渗透中域内信息收集的常见命令与基础工具。

常用收集域信息命令

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

Net use Net view Tasklist /v Ipconfig /all net group /domain 获得所有域用户组列表 net group “domain admins” /domain 获得域管理员列表 net group “enterprise admins” /domain 获得企业管理员列表 net localgroup administrators /domain 获取域内置administrators组用户(enterprise admins、domain admins) net group “domain controllers” /domain 获得域控制器列表 net group “domain computers” /domain 获得所有域成员计算机列表 net user /domain 获得所有域用户列表 net user someuser /domain 获得指定账户someuser的详细信息 net accounts /domain 获得域密码策略设置,密码长短,错误锁定等信息 nltest /domain_trusts 获取域信任信息 |

SPN扫描

不同于常规的tcp/udp端口扫描,由于spn本质就是正常的Kerberos请求,所以扫描是非常隐蔽,日前针对此类扫描的检测暂时也比较少。

大部分win系统默认已自带spn探测工具即:setspn.exe

此操作无需管理权限

域内机器执行

|

1 |

setspn -T target.com -Q */* |

可完整查出当前域内所有spn。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 |

Checking domain DC=rootkit,DC=org CN=OWA2013,OU=Domain Controllers,DC=rootkit,DC=org IMAP/OWA2013 IMAP/OWA2013.rootkit.org IMAP4/OWA2013 IMAP4/OWA2013.rootkit.org POP/OWA2013 POP/OWA2013.rootkit.org POP3/OWA2013 POP3/OWA2013.rootkit.org exchangeRFR/OWA2013 exchangeRFR/OWA2013.rootkit.org exchangeMDB/OWA2013 exchangeMDB/OWA2013.rootkit.org SMTP/OWA2013 SMTP/OWA2013.rootkit.org SmtpSvc/OWA2013 SmtpSvc/OWA2013.rootkit.org exchangeAB/OWA2013 exchangeAB/OWA2013.rootkit.org Dfsr-12F9A27C-BF97-4787-9364-D31B6C55EB04/OWA2013.rootkit.org ldap/OWA2013.rootkit.org/ForestDnsZones.rootkit.org ldap/OWA2013.rootkit.org/DomainDnsZones.rootkit.org TERMSRV/OWA2013 TERMSRV/OWA2013.rootkit.org DNS/OWA2013.rootkit.org GC/OWA2013.rootkit.org/rootkit.org RestrictedKrbHost/OWA2013.rootkit.org RestrictedKrbHost/OWA2013 RPC/58650e64-9681-4c62-b26e-7914b9041f72._msdcs.rootkit.org HOST/OWA2013/ROOTKIT HOST/OWA2013.rootkit.org/ROOTKIT HOST/OWA2013 HOST/OWA2013.rootkit.org HOST/OWA2013.rootkit.org/rootkit.org E3514235-4B06-11D1-AB04-00C04FC2DCD2/58650e64-9681-4c62-b26e-7914b9041f72/rootkit.org ldap/OWA2013/ROOTKIT ldap/58650e64-9681-4c62-b26e-7914b9041f72._msdcs.rootkit.org ldap/OWA2013.rootkit.org/ROOTKIT ldap/OWA2013 ldap/OWA2013.rootkit.org ldap/OWA2013.rootkit.org/rootkit.org CN=krbtgt,CN=Users,DC=rootkit,DC=org kadmin/changepw CN=dbadmin,OU=运维部,DC=rootkit,DC=org MSSQLSvc/Srv-Web-Kit.rootkit.org:1433 MSSQLSvc/Srv-Web-Kit.rootkit.org CN=SRV-WEB-KIT,CN=Computers,DC=rootkit,DC=org TERMSRV/SRV-WEB-KIT TERMSRV/Srv-Web-Kit.rootkit.org WSMAN/Srv-Web-Kit WSMAN/Srv-Web-Kit.rootkit.org RestrictedKrbHost/SRV-WEB-KIT HOST/SRV-WEB-KIT RestrictedKrbHost/Srv-Web-Kit.rootkit.org HOST/Srv-Web-Kit.rootkit.org CN=PC-JERRY-KIT,CN=Computers,DC=rootkit,DC=org RestrictedKrbHost/PC-JERRY-KIT HOST/PC-JERRY-KIT RestrictedKrbHost/PC-jerry-Kit.rootkit.org HOST/PC-jerry-Kit.rootkit.org CN=PC-MICLE-KIT,CN=Computers,DC=rootkit,DC=org RestrictedKrbHost/PC-MICLE-KIT HOST/PC-MICLE-KIT RestrictedKrbHost/PC-micle-Kit.rootkit.org HOST/PC-micle-Kit.rootkit.org CN=PC-TORNDO-KIT,CN=Computers,DC=rootkit,DC=org HOST/PC-TORNDO-KIT HOST/pc-torndo-Kit.rootkit.org CN=sqladmin,OU=运维部,DC=rootkit,DC=org variant/golden Existing SPN found! |

定位域控

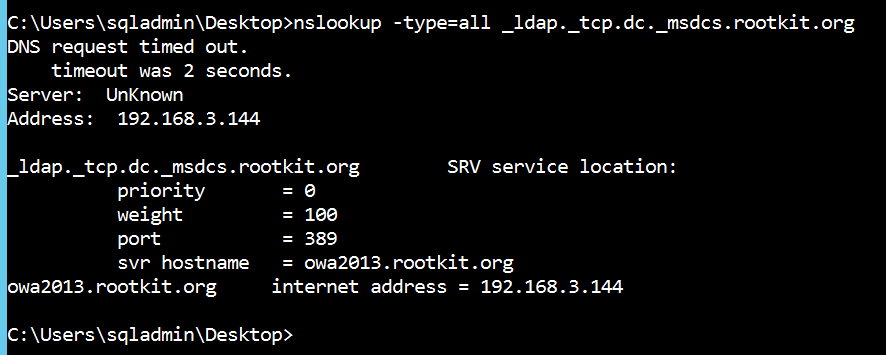

查询dns解析记录

若当前主机的dns为域内dns,可通过查询dns解析记录定位域控。

|

1 |

nslookup -type=all _ldap._tcp.dc._msdcs.rootkit.org |

SPN扫描

在SPN扫描结果中可以通过CN=OWA2013,OU=Domain Controllers,DC=rootkit,DC=org来进行域控的定位。

net group

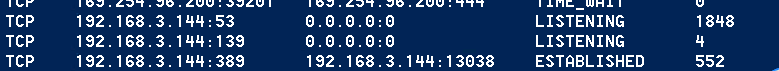

端口识别

扫描内网中同时开放389和53端口的机器。

|

1 2 3 4 5 6 7 |

端口:389 服务:LDAP、ILS 说明:轻型目录访问协议和NetMeeting Internet Locator Server共用这一端口。 端口:53 服务:Domain Name Server(DNS) 说明:53端口为DNS(Domain Name Server,域名服务器)服务器所开放,主要用于域名解析,DNS服务在NT系统中使用的最为广泛。通过DNS服务器可以实现域名与IP地址之间的转换,只要记住域名就可以快速访问网站。 |

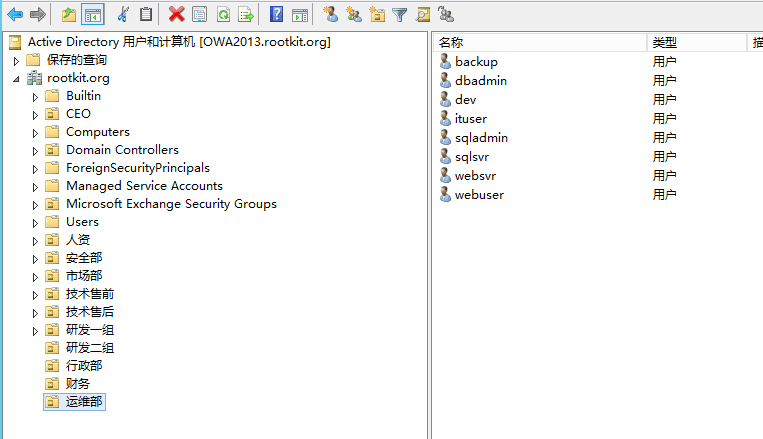

域内关键组

比如在拿到域控后可以通过重点关注关键部门人员的机器来得到更多的信息。

以上图为例,我们可以重点关注和监控运维部的用户机器,通常他们的机器上存在大量内网网络拓扑和网络构架信息或者是一些重要的密码本。

AdFind

C++实现(未开源),用于查询域内信息

http://www.joeware.net/freetools/tools/adfind/index.htm

常用命令如下:

列出域控制器名称:

|

1 |

AdFind -sc dclist |

查询当前域中在线的计算机:

|

1 |

AdFind -sc computers_active |

查询当前域中在线的计算机(只显示名称和操作系统):

|

1 |

AdFind -sc computers_active name operatingSystem |

查询当前域中所有计算机:

|

1 |

AdFind -f "objectcategory=computer" |

查询当前域中所有计算机(只显示名称和操作系统):

|

1 |

AdFind -f "objectcategory=computer" name operatingSystem |

查询域内所有用户:

|

1 |

AdFind -users name |

查询所有GPO:

|

1 |

AdFind -sc gpodmp |

文章作者:uknowsec,via

原文连接:域渗透 – 域内信息收集

所有媒体,可在保留署名、

原文连接的情况下转载,若非则不得使用我方内容。