子域名枚举/扫描/爆破工具,具有自动分析功能:Turbolist3r

- 发表于

- 安全工具

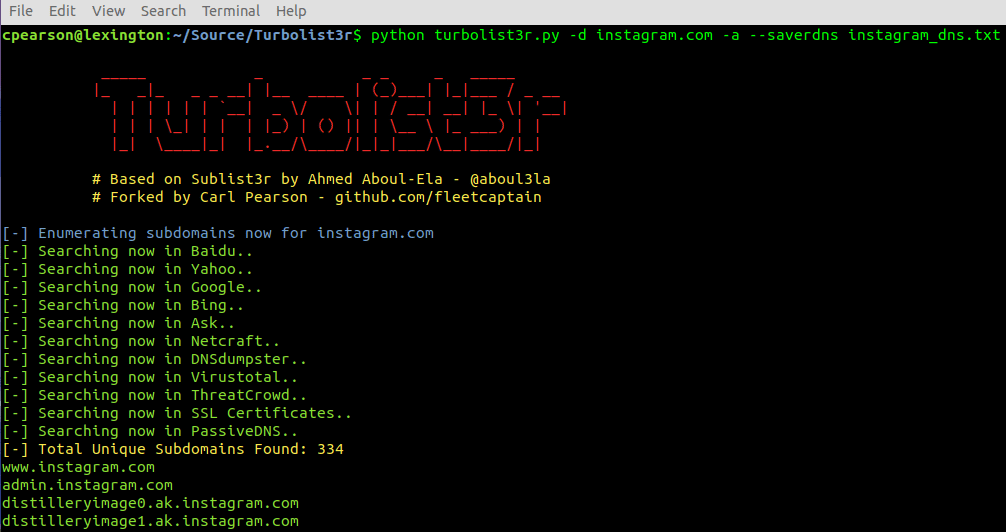

Turbolist3r子域名扫描工具

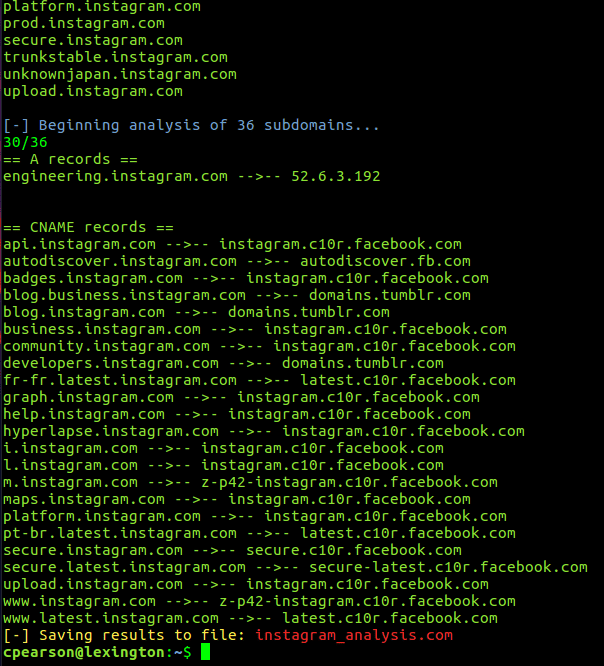

Turbolist3r是sublist3r工具的分支。除了sublist3r的原始OSINT功能之外,turbolist3r还会自动进行结果分析,并着重于子域接管。

Turbolist3r向公共DNS服务器查询每个发现的子域。如果存在子域,则归为CNAME或A记录。通过检查A记录,可以发现给定域的潜在渗透测试目标。同样,寻找子域接管的过程也很简单。查看发现的CNAME记录,并调查指向适用云服务的任何内容。

请不要用于非法目的。

Turbolist3r截图

Turbolist3r使用

| 简 | 全 | 介绍 |

|---|---|---|

| -d | --domain | 用于枚举以下子域的域名 |

| -b | --bruteforce | 启用subbrute bruteforce模块 |

| -p | --ports | 针对特定的TCP端口扫描找到的子域 |

| -v | --verbose | 启用详细模式并实时显示结果 |

| -t | --threads | 用于细分爆破的线程数 |

| -e | --engines | 指定以逗号分隔的搜索引擎列表 |

| -o | --output | 将发现的域名保存到指定的文本文件 |

| -h | --help | 显示帮助信息并退出 |

| -a | --analyze | 显示帮助信息并退出 |

| (none) | --saverdns | 将反向DNS分析保存到指定文件 |

| (none) | --inputfile | 从指定文件中读取域,并将其用于分析 |

| (none) | --debug | 在分析模块(-a)期间打印调试信息。打印大部分原始DNS数据,熟悉DIG Linux DNS实用程序,其输出有助于解释调试输出 |

| -r | --resolvers | 带有DNS服务器的文件以填充为解析器。文件每行只能有一个服务器IP地址,并且仅接受IP地址 |

| -q | --quiet | 仅打印找到的域和/或CNAME映射。注意错误也可能被打印 |

示例

- 列出所有基本选项和开关,使用-h:

python turbolist3r.py -h

- 要枚举特定域的子域,执行高级分析,然后将分析保存到文件中:

python turbolist3r.py -d example.com -a --saverdns analysis_file.txt

- 从文件中读取子域并对其进行高级分析:

python turbolist3r.py -d example.com -a --inputfile subdomains.txt

- 使用-r从文件填充DNS解析器(与-a分析模块一起使用的解析器):

python turbolist3r.py -d example.com -a --inputfile subdomains.txt -r dns_servers.txt

- 枚举特定域的子域:

python turbolist3r.py -d example.com

- 枚举特定域的子域并将发现的子域保存到文件中:

python turbolist3r.py -d example.com -o example_hosts.txt

- 枚举特定域的子域并实时显示结果:

python turbolist3r.py -v -d example.com

- 枚举子域并启用bruteforce模块:

python turbolist3r.py -b -d example.com

- 枚举子域并使用特定引擎,例如Google,Yahoo和Virustotal引擎

python turbolist3r.py -e google,yahoo,virustotal -d example.com

Turbolist3r安装

Turbolist3r取决于 dnslib, requests, 和 argparse python 模块. subbrute 模块是bruteforce功能所必需的,但是只要您不调用bruteforce,Turbolist3r就应该在没有它的情况下运行。

|

1 2 3 4 |

$ git clone https://github.com/fleetcaptain/Turbolist3r $ pip install dnslib $ sudo pip install requests $ sudo pip install argparse |

更多帮助看这里。

原文连接的情况下转载,若非则不得使用我方内容。